こんにちは、オフィス電話本舗新人のMです。

2022年1月27日に、IPA(独立行政法人情報処理推進機構)より情報セキュリティ10大脅威 2022が公表されました。

今回はそのプレスリリース(https://www.ipa.go.jp/files/000095773.pdf)とホームページの内容(情報セキュリティ10大脅威 2022:IPA 独立行政法人 情報処理推進機構)を元に、組織で注意すべき重大な脅威についてご紹介していきたいと思います!

(個人については上記リンクよりご確認ください)

「情報セキュリティ10大脅威 2022」は、2021年に発生した社会的に影響が大きかったと考えられる情報セキュリティにおける事案から、IPAが脅威候補を選出し、情報セキュリティ分野の研究者、企業の実務担当者など約150名のメンバーからなる「10大脅威選考会」が脅威候補に対して審議・投票を行い、決定したものです。

情報セキュリティ10大脅威 2022

1位 ランサムウェアによる被害 (昨年順位:1位)

昨年同様1位にランクインしたのは、データを人質として、身代金を要求してくるコンピューターウイルスの一種ランサムウェアです。

このランサムウェアによるサイバー攻撃は国内外の様々な組織で確認されており、引き続き警戒が必要です。

被害にあってしまえば、たとえ身代金を払ったとしてもデータが無事に帰ってくる保証はありません。

ランサムウェアへの対応としては、ウイルス対策ソフトの導入など脅威への対策とともに、日ごろからバックアップをとっておくことが大切です。

攻撃されたサーバーとバックアップを取っているサーバーが接続されている場合、バックアップにも被害が及ぶ可能性がありますので、バックアップのとり方についても見直しが必要となります。

ランサムウェアについては「インターネットの脅威その1「ランサムウェア」とは?」の記事で詳しくご紹介していますので、ぜひご覧ください。

2位 標的型攻撃による機密情報の窃盗 (昨年順位:2位)

標的型攻撃とは、特定の組織や企業、個人などを狙ってウイルス等に感染させることをいいます。

その感染により機密情報を盗み出されてしまう脅威が、昨年に続き2位にランクインしました。

標的型攻撃のよくある手口は、メールにウイルスを添付をしたり、不正アクセスをしたりというものです。

不審なメールは開かないのはもちろんですが、万が一開いてしまった場合に「すぐに社内ネットワークの接続を切る」「上司や情報システム担当などに報告する」などどういった対応をするべきかを伝えておく、マニュアルにしておくことも大事です。

また、不正アクセスについても、社内ネットワークへの接続は認証制にする、IDやパスワードは複雑なものにするなどして対策を行うようにしましょう。

3位 サプライチェーンの弱点を悪用した攻撃 (昨年順位:4位)

サプライチェーンとは、元々は商品やサービスの生産や調達から消費されるまでの一連の流れを表しますが、ここではそれら一連の流れに関わる取引先や業務委託先など全ての企業を指します。

大規模企業ではセキュリティ対策に力を入れる企業が多くなりました。

しかし、その大規模企業のサプライチェーンの中にはセキュリティ対策にあまり力を入れていない、脆弱性のあるまま経営している中小企業や個人事業主などがいる場合があります。

その脆弱性をついて悪用するという脅威が第3位にランクインしました。

悪用されてしまうと、そのサプライチェーンは自社が攻撃を受けるだけでなく、そこからさらにウイルスを他の取引先に送るなど、攻撃に利用されてしまう場合があります。

このサプライチェーンの弱点を悪用した攻撃に対処するためには、サプライチェーン全体のセキュリティ対策について確認し、脆弱性がある場合には改善を求める必要があります。

また、セキュリティ対策方針の策定や、具体的な対策をマニュアルにし、導入することなども効果的です。

4位 テレワークなどのニューノーマルな働き方を狙った攻撃 (昨年順位:3位)

働き方改革や、感染症対策などにより、テレワークやサテライトオフィスなど新しい勤務形態での業務を行う企業も増えてきました。

そんなニューノーマルな働き方を狙った攻撃が4位にランクインです。

自宅のネットワークやカフェのネットワークなどは、企業の物よりセキュリティ的に脆弱である場合が多いです。

その脆弱性を狙い、攻撃されてしまうことがあります。

対処法としては、以下のようなものがあります。

- テレワーク中の社内ネットワークへの接続はVPN接続で行う

- しっかりセキュリティ対策されたネットワーク回線を使う

- 公共の場ではPCなど端末をおいて長時間席を離れない、覗かれない場所に座る

- テレワーク後に社内ネットワークにスつ属する前にウイルススキャンする

テレワーク中のサイバーセキュリティ対策については、警視庁からも注意喚起が行われています。

テレワーク勤務のサイバーセキュリティ対策! 警視庁

詳しくは「警視庁も注意喚起中!テレワーク勤務のサイバーセキュリティ対策!」の記事に書いてありますので是非ご覧ください。

5位 内部不正による情報漏洩 (昨年順位:6位)

外部からではなく、内部不正による情報漏洩もランクインしています。

この脅威に対しては、社内ネットワークに接続できる端末やUSBメモリーなどを認証制にする、ログを残すなどして、不正に持ち出せないような対応が効果的です。

内部に対してもセキュリティ対策を行っているという事実が、抑止効果にもつながります。

企業が認証・把握していない社員の私物のPCやスマートフォン、クラウドサービスのことをシャドーITといいます。

このシャドーITは、内部不正による情報漏洩の手段の1つにもなっています。

シャドーIT対策には「サクサ(SAXA)GE1000でブロック!シャドーITとは?」が効果的ですので、是非ご覧ください。

6位 脆弱性対策情報の公開に伴う悪用増加 (昨年順位:10位)

昨年度より大きくランクを上げたのが、脆弱性対策情報の公開に伴う悪用増加です。

アプリやソフトウェアなどサービスを提供している業者は、脆弱性を見つけた際、「脆弱性が見つかったため、修正します」「脆弱性が見つかったため、修正した物にアップデートしてください」など対策情報を発表します。

この発表された脆弱性対策情報を悪用し、攻撃を仕掛けてくることが多くなっています。

対策としては、脆弱性情報が発表され、新しいバージョンやセキュリティバッチが公開された場合、すぐに更新や適用することです。

未対応のままだと、その脆弱性をついて攻撃されてしまいます。

また、使用しているアプリ、ソフトウェアの情報や、IPAのホームページなどをこまめに確認し、情報収集をするようにしておくことも大切です。

7位 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) (昨年順位:NEW)

新しくランクインしたのが、修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)です。

その名の通り、脆弱性が見つかった際に、修正プログラムが公開される前にすぐに攻撃してくる手口です。

この脅威への対処法としては、常に外部からの脅威への対策を行っておくことや、万が一以上があった際にその端末を社内ネットワークから切断する仕組み作りをしておくことが効果的です。

このセキュリティ対策にはサクサUTMSS7000が効果的です。

サクサUTMSS7000については「メリットがいっぱい!「サクサUTMSS7000」についてもっと詳しく!」の記事に詳しく書いてありますので是非ご覧ください。

8位 ビジネスメール詐欺による金銭被害 (昨年順位:5位)

ビジネスメール詐欺(BEC)とは、取引先を装って送金をするように指示してくる手口です。

2位の標的型攻撃のメールでは、ウイルスなどをメールで送りつけ情報を盗み取るのが主な目的ですが、このビジネスメールによる詐欺は相手をだまして送金させ、金銭を盗み取るのが目的となります。

ただし、この詐欺メールをより精巧なものにするために、取引先や担当者の情報などを予め盗み取られていることがあります。

この情報を盗み取る手段として、標的型攻撃が使われることもあります。

ビジネスメール詐欺による被害にあわないためには、以下のような対策が必要です。

- 標的型攻撃への対策(機密情報の窃盗を防ぐ)

- 不審なアドレスへの注意(取引先のアドレスとドメインが一文字違うなど、巧妙な手口を使用してくる場合が多くあります)

- 送金取引における流れで、メール以外のチェック体制を作る(送金先が変わる場合には電話でも確認を取るなど)

- 請求書などに電子署名を付与する

ビジネスメール詐欺については以下のページでより詳しく手口などをご覧になれます。

【注意喚起】偽口座への送金を促す“ビジネスメール詐欺”の手口(第三報):IPA 独立行政法人 情報処理推進機構

9位 予期せぬIT基盤の障害に伴う営業停止 (昨年順位:7位)

「予期せぬIT基盤の障害に伴う営業停止」とは、企業が業務上使用していたネットワークやクラウドに障害が出てしまい、長時間にわたり利用者や従業員に対してサービスが提供できなくなり、営業停止せざるを得ない状況のことを指します。

ここまでの脅威のように第三者の悪意によるものではなく、予期できなかったシステムエラーやヒューマンエラー、災害などによって起こってしまうのが、予期せぬIT基盤の障害に伴う営業停止です。

そのため、対策としては事前のものよりも、万が一障害が起こった時にどのように復旧するか、復旧までのあいだどのような対応をするかという視点が大事になってきます。

対応策として、IPAでは以下のものが公開されています。

- 被害の予防(被害に備えた対策を含む)

- BCM の実践(BCP 策定と運用)4 IT 基盤の様々なトラブルを事前に想定し、 対応策を準備しておく。また、事業の継続や早期復旧を可能にするため、行動計画や復旧目 標を定め、事業継続計画(BCP)を策定し、運用する。

- 可用性の確保と維持(システム設計や監視) システムの冗長化についても検討する。(ク ラウド基盤の場合はマルチリージョンのフェイ ルオーバー構成等)

- データバックアップ(復旧対策)

- 契約や SLA 等を確認 組織は IT 基盤側との契約や SLA 等を確認 しておく。IT 基盤を利用して顧客にサービスを 提供する場合は、顧客との契約やSLA等も確認しておく。

- 被害を想定し IT 基盤側との事前の連携確認

- 被害を受けた後の対応

- BCP に従った対応 影響調査、対策強化、CSIRT や関係者へ の迅速な連絡等

10位 不注意による情報漏洩などの被害 (昨年順位:9位)

不注意による情報漏洩とは、メールの誤送信や、本来アップロードするはずではなかったファイルをインターネットサーバーにアップロードしてしまうこと、USBメモリーや資料などを持ち出し後紛失してしまうことなどが含まれます。

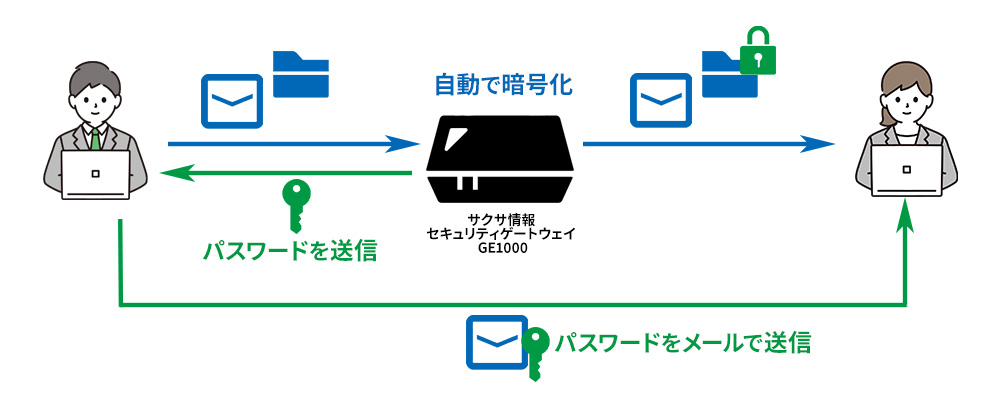

こうしたヒューマンエラーを無くすためには、個人の情報リテラシーの向上はもちろん、個人情報など重要情報を扱う際の確認体制づくりや、サクサ情報セキュリティゲートウェイGE1000のようにメールの添付ファイルを自動で暗号化したり、許可された端末のみが社内ネットワークにアクセスできるようにする機器を導入するなど、組織全体での取り組みも重要です。

サクサ上セキュリティゲートウェイGE1000については「誤送信防止も!メールセキュリティの強い味方「サクサ情報セキュリティゲートウェイ GE1000」」をぜひご覧ください。

また、万が一情報漏洩してしまった場合に、早期検知できるような確認体制や問い合わせ窓口の設置、発見後の対応のマニュアル作成やシミュレーションなどもしておけると良いでしょう。

10大脅威は他人事じゃなくとても身近に!

10大脅威と聞くととても恐ろしく、なのに、なぜか大企業向けなのではないか、自社には関係ないのではないか、と遠く感じてしまうかもしれません。

しかし、一つ一つ見ていくとどれも実際はとても身近に潜む脅威であり、日々の対策が非常に重要になってくるものであることがわかります。

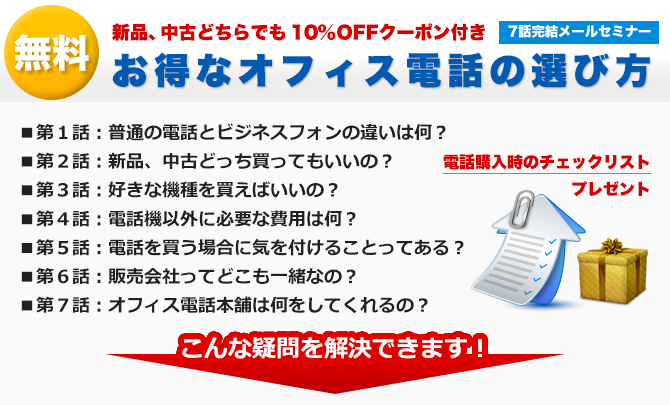

オフィス電話本舗では、こうした日々の対策に有効な機器の設置、運用アドバイスなども行っております。

気になった方は、ぜひお気軽にご相談ください。